Fangen Sie Hacker mit Honig.

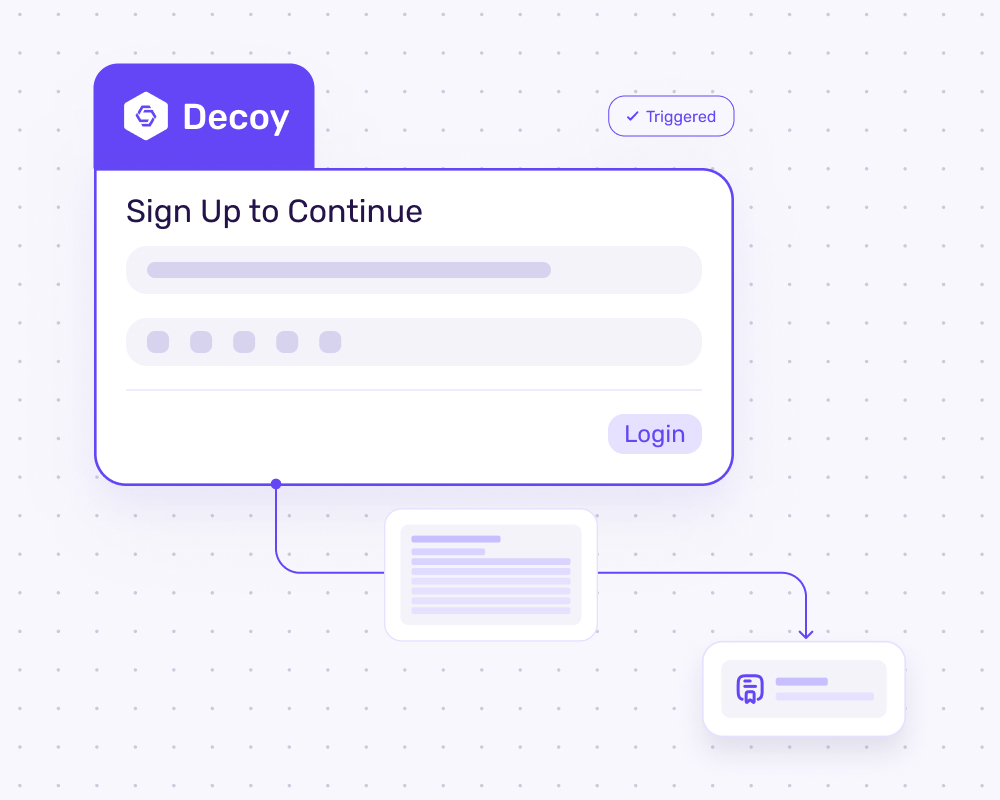

Welche Auswirkungen hat es, wenn eine einzige Tür offen bleibt? Unsere Honeypot-Lösungen warnen Sie, wenn Hacker in Ihr Netzwerk eingedrungen sind. Lassen Sie nicht zu, dass Hacker monatelang in Ihrem Netzwerk herumlaufen. Lassen Sie sich durch das Sicherheitsnetz eines Honeypots warnen.

Unternehmen auf der ganzen Welt vertrauen darauf

The expertise we've gained from SecurityHive has been invaluable. Their tailored solutions fit seamlessly into our infrastructure, and with the educational discount, we've enhanced our security measures without breaking the bank.

Häufige Probleme, die durch schwache Netzwerksicherheit verursacht werden

In der heutigen hypervernetzten Welt kann selbst eine kleine Sicherheitslücke die Tür zu größeren Sicherheitslücken öffnen.

Ungepatchte Systeme und veraltete Firewalls

Viele Netzwerke sind auf veraltete Hardware oder Software angewiesen, die keine Updates mehr erhält. Angreifer nutzen diese Lücken durch automatische Scans und bekannte Sicherheitslücken aus.

Ungepatchte Systeme und veraltete Firewalls

Viele Netzwerke sind auf veraltete Hardware oder Software angewiesen, die keine Updates mehr erhält. Angreifer nutzen diese Lücken durch automatische Scans und bekannte Sicherheitslücken aus.

Ungepatchte Systeme und veraltete Firewalls

Viele Netzwerke sind auf veraltete Hardware oder Software angewiesen, die keine Updates mehr erhält. Angreifer nutzen diese Lücken durch automatische Scans und bekannte Sicherheitslücken aus.

Ungepatchte Systeme und veraltete Firewalls

Viele Netzwerke sind auf veraltete Hardware oder Software angewiesen, die keine Updates mehr erhält. Angreifer nutzen diese Lücken durch automatische Scans und bekannte Sicherheitslücken aus.

Ungepatchte Systeme und veraltete Firewalls

Viele Netzwerke sind auf veraltete Hardware oder Software angewiesen, die keine Updates mehr erhält. Angreifer nutzen diese Lücken durch automatische Scans und bekannte Sicherheitslücken aus.

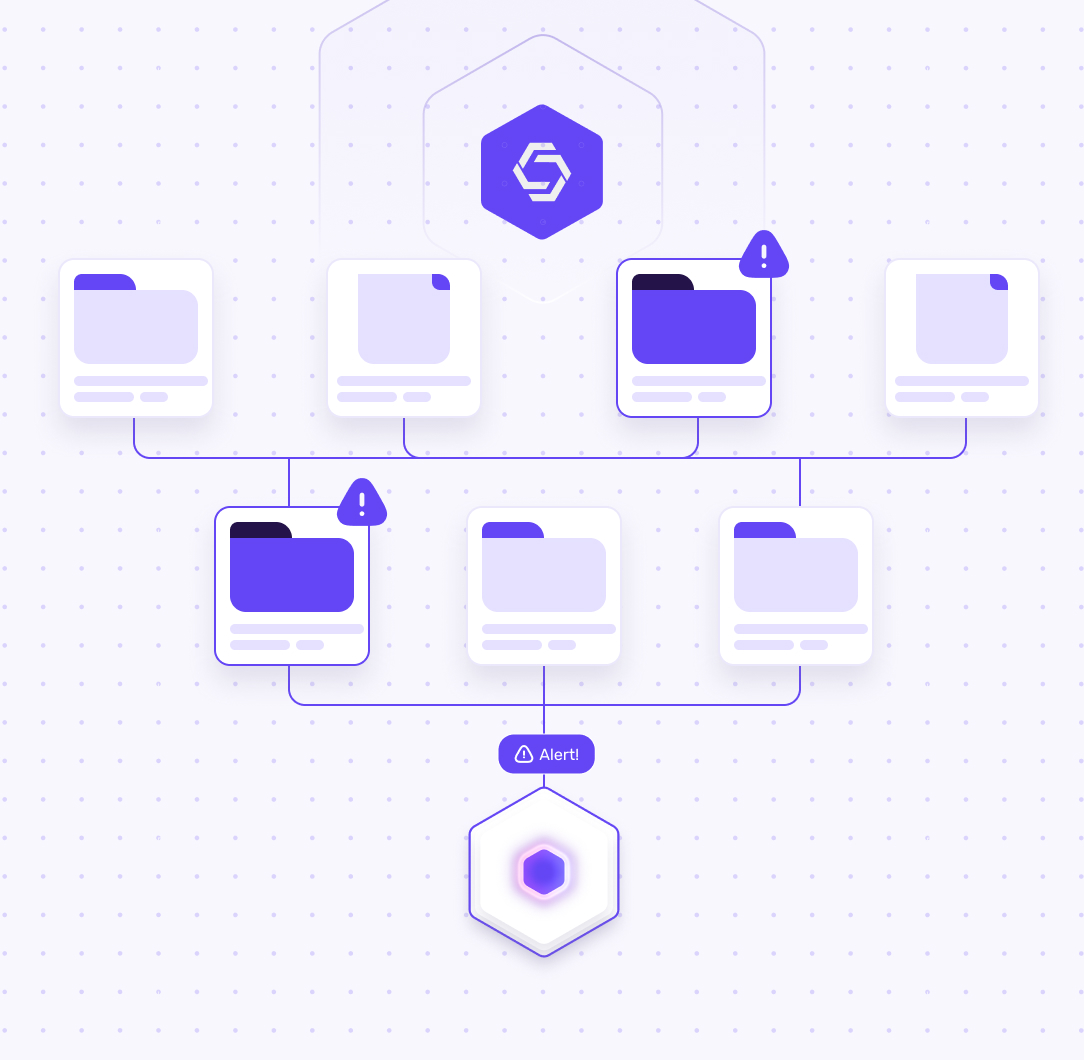

Erkennen und ablenken

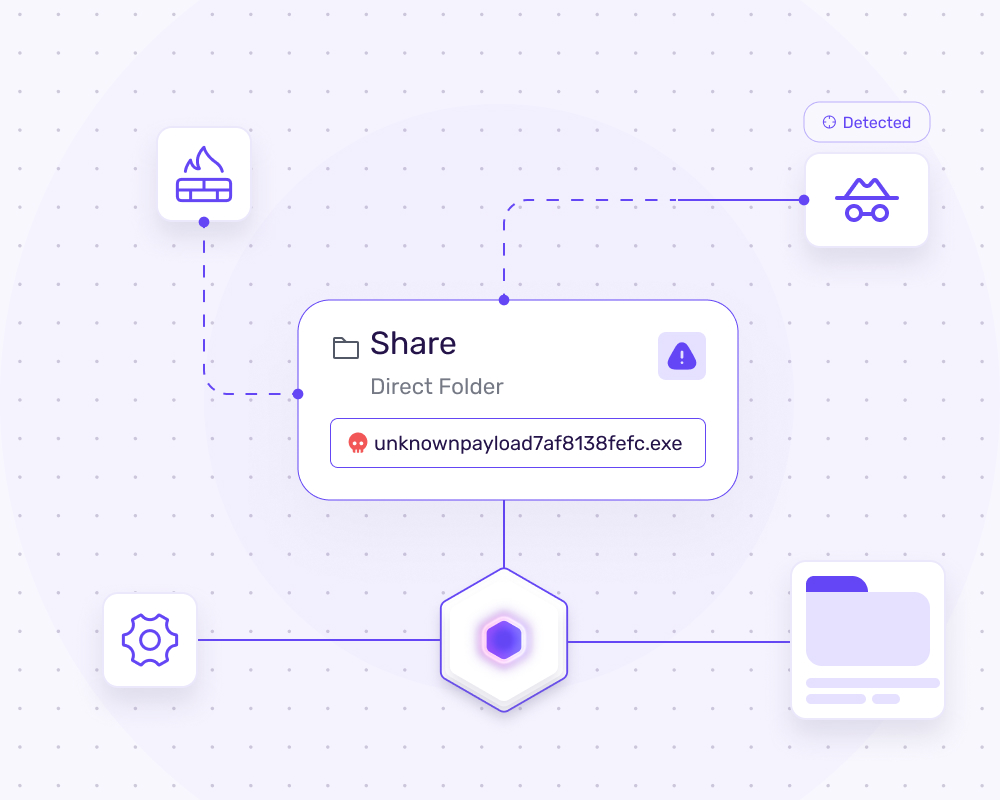

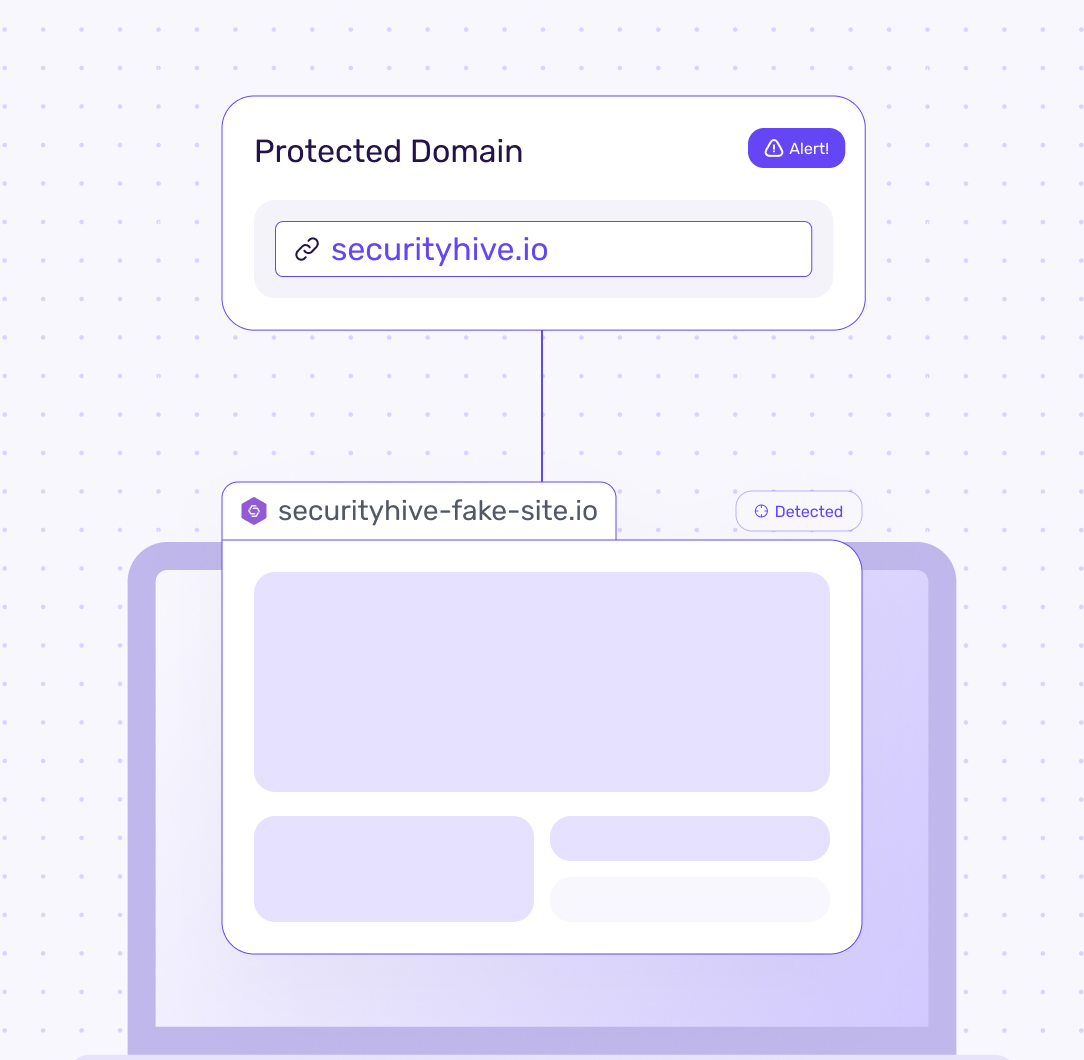

Hacker Detection erkennt Hacker und lenkt sie ab, sodass sie ihre Zeit in einer sicheren Umgebung verschwenden.

Warnung

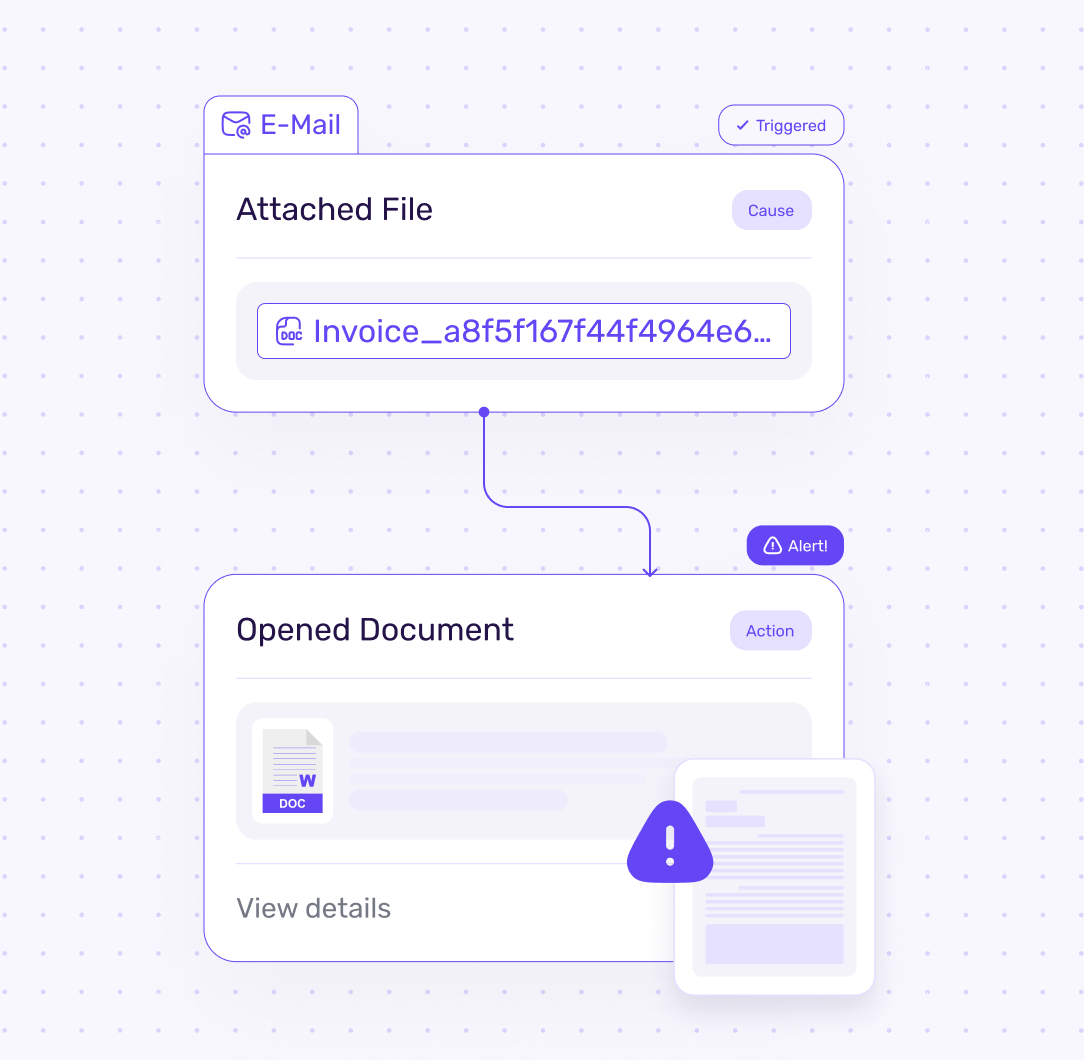

Lassen Sie sich sofort benachrichtigen, wenn ein Hacker erkannt wird, damit Sie Maßnahmen ergreifen können.

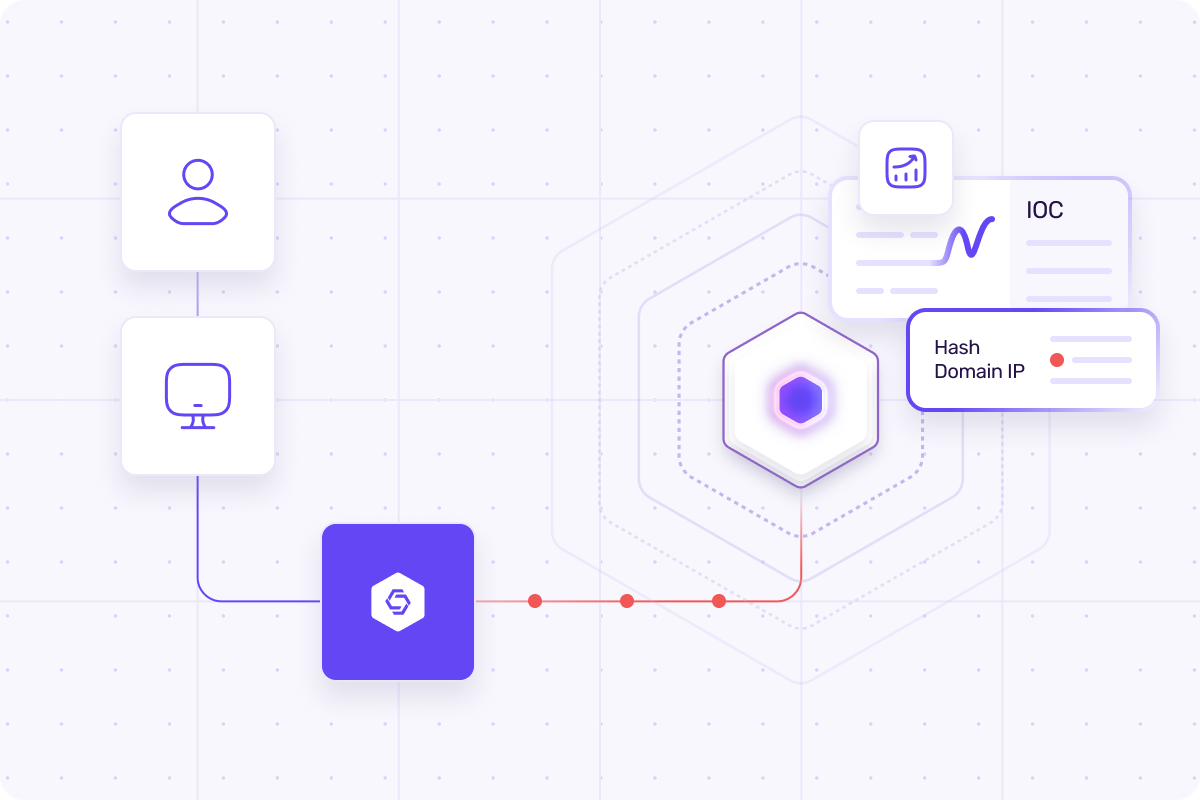

Fingerabdruck

Verfolge und identifiziere Hacker. Erkennen Sie Muster und identifizieren Sie Hacker bei allen Angriffen.

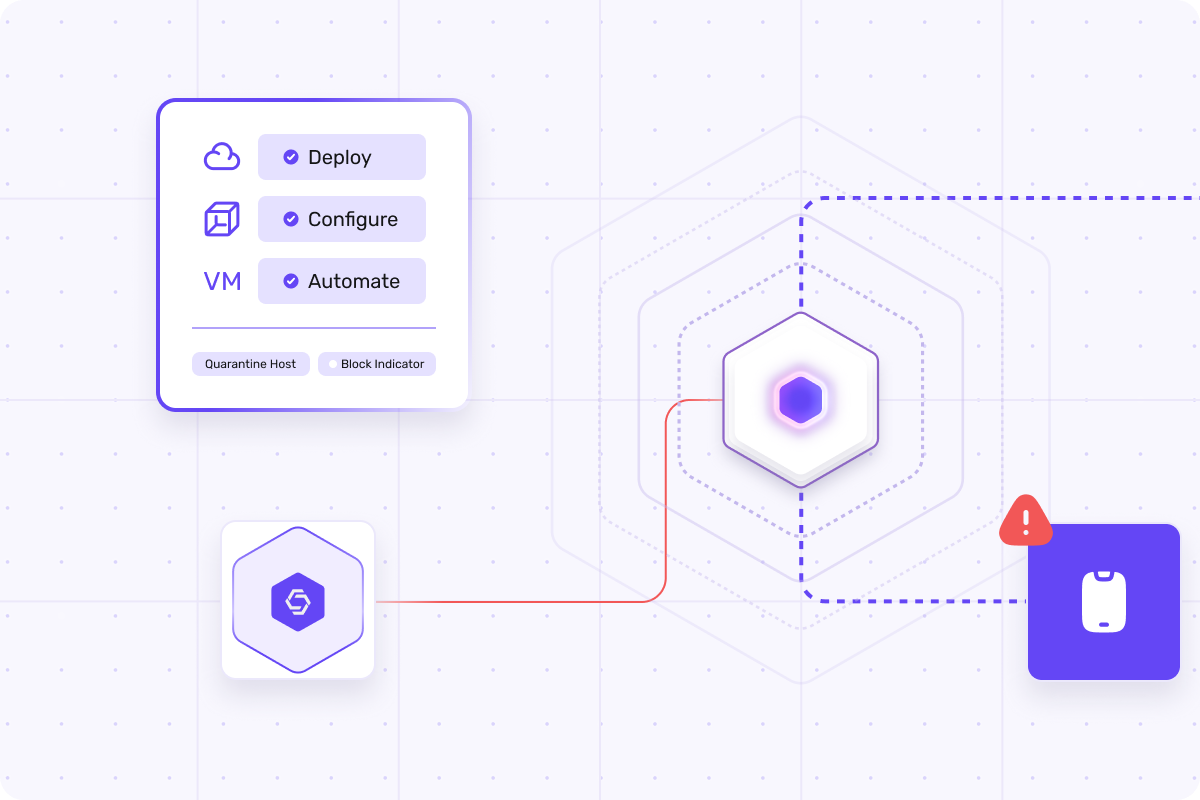

Integrieren

Integrieren Sie Ihr Überwachungssystem mit unserer Hacker-Erkennung, um den vollen Überblick zu haben.

Referenzen

Extrahieren Sie Anmeldeinformationen, die bei Angriffen verwendet wurden, um Ihre Sicherheit und Richtlinien zu verbessern. War es nur ein Bruteforce-Angriff oder ein alter Mitarbeiter?

Beweise

Sammeln Sie Beweise für Ihre Versicherung, Gerichtsverfahren oder Polizeiberichte.

Erstelle deinen kostenlosen Honeytoken

Digitale Stolperdrähte, die Sie warnen, wenn Angreifer auf Ihre Systeme zugreifen

Word

Trap in documents

Embed in PDFs

SSH

Monitor Access

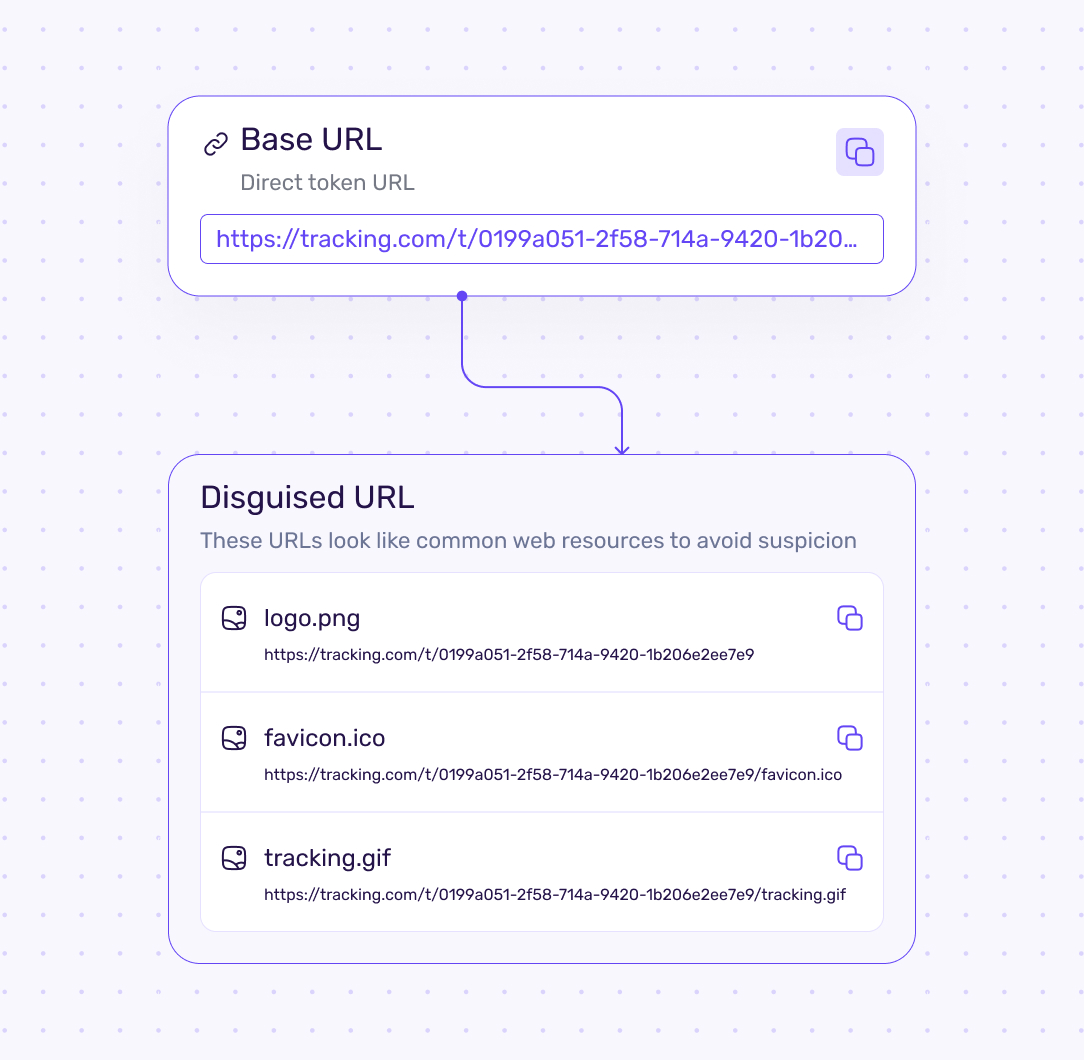

URL

Track Circles

Wie Honeypot dir hilft, sicher zu bleiben

Angriffsmuster verstehen

Einblicke in die Angriffsmuster von Hackern. Durch die Analyse ihres Verhaltens und ihrer Methoden können Sie zukünftige Angriffe besser vorhersagen und verhindern. Auf diese Weise können Sie Sicherheitsmaßnahmen entwickeln, die Ihr Netzwerk noch sicherer machen.

Erfassung von Daten

Unsere intelligenten Sensoren sammeln kontinuierlich Daten, sodass Sie Ihre Sicherheitsstrategie ständig optimieren können. Indem Sie Hackern immer einen Schritt voraus sind und Ihre Sicherheit auf der Grundlage der neuesten Informationen kontinuierlich verbessern, verbessern Sie Ihre Verteidigung.

Einfache Implementierung und Verwaltung

Die Honeypots von SecurityHive sind einfach zu implementieren und zu verwalten. Unsere benutzerfreundliche Oberfläche macht es einfach, Ihre Honeypots einzurichten, zu überwachen und anzupassen. So können Sie sich voll und ganz auf den Schutz Ihres Netzwerks konzentrieren, ohne dass es zu Problemen kommt.

Warten Sie nicht darauf, dass Hacker Ihr Netzwerk herunterfahren.

Versuche es jetzt. Jederzeit kündigen.

Zuverlässige Leistung, die durch Ergebnisse gestützt wird

Honeypot, der Zeit, Geld und Risiko spart.

< 000Frau

von der Erkennung bis zur Warnung

000 Tage

damit Hacker unbemerkt bleiben

000%

100% Einfachheit. In wenigen Minuten bereitstellen. Einrichtung ohne komplexe Integrationen oder Overhead.

Was unsere Kunden sagen

Having a strong cybersecurity partner has been crucial in securing our community's information. Their tailored solutions ensure we stay compliant and resilient against cyber threats, giving us confidence in our ability to manage risks.

Working with SecurityHive has revolutionized our strategy. Their comprehensive solutions are specifically designed for local governments, allowing us to protect citizen data effectively and affordably.

Thanks to our cybersecurity solutions, we can focus on our mission instead of worrying about security breaches. The discounted rates for non-profits have been a huge help, and the team’s proactive approach genuinely cares about our safety.

The expertise we've gained from SecurityHive has been invaluable. Their tailored solutions fit seamlessly into our infrastructure, and with the educational discount, we've enhanced our security measures without breaking the bank.

Guidance in navigating complex compliance requirements has simplified our processes significantly. The tools we now use enhance our security posture while making reporting much easier, providing us with much-needed peace of mind.

The commitment to understanding our unique challenges sets SecurityHive apart. Their innovative solutions have fortified our defenses, allowing us to innovate without fear of cyber threats.

Partnering with a cybersecurity firm has been a game-changer for us. The proactive strategies in place have drastically reduced our risk profile, allowing us to focus on serving our clients without the constant worry of breaches.

The security solutions we implemented have transformed our approach to protecting sensitive patient data. Our team can now work with confidence, knowing we’re safeguarded against evolving threats.

Having a strong cybersecurity partner has been crucial in securing our community's information. Their tailored solutions ensure we stay compliant and resilient against cyber threats, giving us confidence in our ability to manage risks.

Working with SecurityHive has revolutionized our strategy. Their comprehensive solutions are specifically designed for local governments, allowing us to protect citizen data effectively and affordably.

Thanks to our cybersecurity solutions, we can focus on our mission instead of worrying about security breaches. The discounted rates for non-profits have been a huge help, and the team’s proactive approach genuinely cares about our safety.

The expertise we've gained from SecurityHive has been invaluable. Their tailored solutions fit seamlessly into our infrastructure, and with the educational discount, we've enhanced our security measures without breaking the bank.

Guidance in navigating complex compliance requirements has simplified our processes significantly. The tools we now use enhance our security posture while making reporting much easier, providing us with much-needed peace of mind.

The commitment to understanding our unique challenges sets SecurityHive apart. Their innovative solutions have fortified our defenses, allowing us to innovate without fear of cyber threats.

Partnering with a cybersecurity firm has been a game-changer for us. The proactive strategies in place have drastically reduced our risk profile, allowing us to focus on serving our clients without the constant worry of breaches.

The security solutions we implemented have transformed our approach to protecting sensitive patient data. Our team can now work with confidence, knowing we’re safeguarded against evolving threats.

Having a strong cybersecurity partner has been crucial in securing our community's information. Their tailored solutions ensure we stay compliant and resilient against cyber threats, giving us confidence in our ability to manage risks.

Working with SecurityHive has revolutionized our strategy. Their comprehensive solutions are specifically designed for local governments, allowing us to protect citizen data effectively and affordably.

Thanks to our cybersecurity solutions, we can focus on our mission instead of worrying about security breaches. The discounted rates for non-profits have been a huge help, and the team’s proactive approach genuinely cares about our safety.

The expertise we've gained from SecurityHive has been invaluable. Their tailored solutions fit seamlessly into our infrastructure, and with the educational discount, we've enhanced our security measures without breaking the bank.

Guidance in navigating complex compliance requirements has simplified our processes significantly. The tools we now use enhance our security posture while making reporting much easier, providing us with much-needed peace of mind.

The commitment to understanding our unique challenges sets SecurityHive apart. Their innovative solutions have fortified our defenses, allowing us to innovate without fear of cyber threats.

Partnering with a cybersecurity firm has been a game-changer for us. The proactive strategies in place have drastically reduced our risk profile, allowing us to focus on serving our clients without the constant worry of breaches.

The security solutions we implemented have transformed our approach to protecting sensitive patient data. Our team can now work with confidence, knowing we’re safeguarded against evolving threats.

Having a strong cybersecurity partner has been crucial in securing our community's information. Their tailored solutions ensure we stay compliant and resilient against cyber threats, giving us confidence in our ability to manage risks.

Working with SecurityHive has revolutionized our strategy. Their comprehensive solutions are specifically designed for local governments, allowing us to protect citizen data effectively and affordably.

Thanks to our cybersecurity solutions, we can focus on our mission instead of worrying about security breaches. The discounted rates for non-profits have been a huge help, and the team’s proactive approach genuinely cares about our safety.

The expertise we've gained from SecurityHive has been invaluable. Their tailored solutions fit seamlessly into our infrastructure, and with the educational discount, we've enhanced our security measures without breaking the bank.

Guidance in navigating complex compliance requirements has simplified our processes significantly. The tools we now use enhance our security posture while making reporting much easier, providing us with much-needed peace of mind.

The commitment to understanding our unique challenges sets SecurityHive apart. Their innovative solutions have fortified our defenses, allowing us to innovate without fear of cyber threats.

Partnering with a cybersecurity firm has been a game-changer for us. The proactive strategies in place have drastically reduced our risk profile, allowing us to focus on serving our clients without the constant worry of breaches.

The security solutions we implemented have transformed our approach to protecting sensitive patient data. Our team can now work with confidence, knowing we’re safeguarded against evolving threats.

Having a strong cybersecurity partner has been crucial in securing our community's information. Their tailored solutions ensure we stay compliant and resilient against cyber threats, giving us confidence in our ability to manage risks.

Working with SecurityHive has revolutionized our strategy. Their comprehensive solutions are specifically designed for local governments, allowing us to protect citizen data effectively and affordably.

Thanks to our cybersecurity solutions, we can focus on our mission instead of worrying about security breaches. The discounted rates for non-profits have been a huge help, and the team’s proactive approach genuinely cares about our safety.

The expertise we've gained from SecurityHive has been invaluable. Their tailored solutions fit seamlessly into our infrastructure, and with the educational discount, we've enhanced our security measures without breaking the bank.

Guidance in navigating complex compliance requirements has simplified our processes significantly. The tools we now use enhance our security posture while making reporting much easier, providing us with much-needed peace of mind.

The commitment to understanding our unique challenges sets SecurityHive apart. Their innovative solutions have fortified our defenses, allowing us to innovate without fear of cyber threats.

Partnering with a cybersecurity firm has been a game-changer for us. The proactive strategies in place have drastically reduced our risk profile, allowing us to focus on serving our clients without the constant worry of breaches.

The security solutions we implemented have transformed our approach to protecting sensitive patient data. Our team can now work with confidence, knowing we’re safeguarded against evolving threats.

Having a strong cybersecurity partner has been crucial in securing our community's information. Their tailored solutions ensure we stay compliant and resilient against cyber threats, giving us confidence in our ability to manage risks.

Working with SecurityHive has revolutionized our strategy. Their comprehensive solutions are specifically designed for local governments, allowing us to protect citizen data effectively and affordably.

Thanks to our cybersecurity solutions, we can focus on our mission instead of worrying about security breaches. The discounted rates for non-profits have been a huge help, and the team’s proactive approach genuinely cares about our safety.

The expertise we've gained from SecurityHive has been invaluable. Their tailored solutions fit seamlessly into our infrastructure, and with the educational discount, we've enhanced our security measures without breaking the bank.

Guidance in navigating complex compliance requirements has simplified our processes significantly. The tools we now use enhance our security posture while making reporting much easier, providing us with much-needed peace of mind.

The commitment to understanding our unique challenges sets SecurityHive apart. Their innovative solutions have fortified our defenses, allowing us to innovate without fear of cyber threats.

Partnering with a cybersecurity firm has been a game-changer for us. The proactive strategies in place have drastically reduced our risk profile, allowing us to focus on serving our clients without the constant worry of breaches.

The security solutions we implemented have transformed our approach to protecting sensitive patient data. Our team can now work with confidence, knowing we’re safeguarded against evolving threats.